A volte, anche un furto apparentemente insignificante può avere conseguenze disastrose per il tuo business.

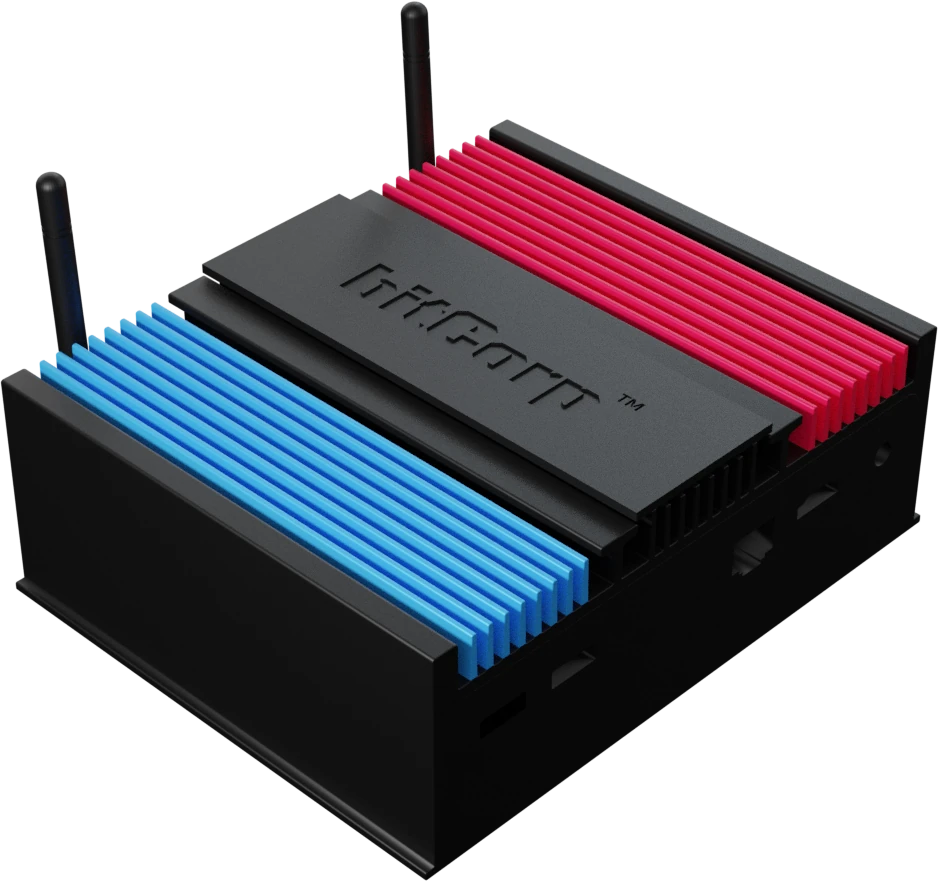

Lavorare in remoto può esporti a rischi significativi, ma siamo qui per aiutarti a bloccare tutti quelli legati all'IT.

A volte, anche un furto apparentemente insignificante può avere conseguenze disastrose per il tuo business.

Lavorare in remoto può esporti a rischi significativi, ma siamo qui per aiutarti a bloccare tutti quelli legati all'IT.

Questa celebre agenzia di contractor si è guadagnata una reputazione eccellente nella gestione di progetti edilizi su larga scala. Con un portafoglio di progetti diversificati, il suo team di professionisti qualificati opera in più sedi, spostandosi costantemente tra i cantieri per fornire risultati eccezionali.

Abbracciando l'innovazione e la tecnologia, l'agenzia ha dotato i suoi dipendenti di computer portatili aziendali che fungono da portale d'accesso a risorse cruciali. Questi dispositivi consentono un continuo accesso a file condivisi e a software di gestione, permettendo al team di rimanere aggiornato sui piani di costruzione, di collaborare efficacemente e di semplificare la comunicazione con i fornitori e le diverse parti interessate.

Sfruttando la tecnologia come parte integrante delle proprie attività, questa agenzia di contractor rimane all'avanguardia nel settore, realizzando progetti eccezionali e adattandosi alle esigenze di un panorama edilizio dinamico e in continua evoluzione.

|

Giorno 1

|

|

|

|

Pomeriggio

|

Giorno 1

Pomeriggio

|

|

|

Sera

|

Sera

|

|

|

Giorno 2

|

|

|

|

Mattina

|

Giorno 2

Mattina

|

|

|

Pomeriggio

|

Pomeriggio

|

|

|

Giorno 3

|

|

|

|

Mattina

|

Giorno 3

Mattina

|

|

|

|

||

|

Giorno 4

|

Giorno 4

Giorno 4

|

|

|

|

||

|

Giorno 5

|

Giorno 5

Giorno 5

|

|

|

|

||

|

Giorno 5-30

|

Giorno 5-30

Giorno 5-30

|

|

|

|

||

|

Giorno 32

|

Giorno 32

Giorno 32

|

|

|

|

||

|

Giorno 35

|

Giorno 35

Giorno 35

|

|

|

|

||

|

Giorno 37

|

Giorno 37

Giorno 37

|

|

|

|

||

|

Giorno 53

|

Giorno 53

Giorno 53

|

Lavorare in remoto è chiaramente più rischioso che lavorare in loco.

Tuttavia, ci sono alcune precauzioni che avrebbero potuto fermare questo attacco, come l'applicazione della crittografia completa del disco al dispositivo o la gestione sicura delle autorizzazioni.

ZADIG Smart può fornirti almeno tre soluzioni complete per fermare questo tipo di attacchi.

Compila il form qui sotto e richiedi una demo.

*Premendo "INVIA", acconsenti al trattamento dei tuoi dati personali secondo le normative sulla privacy.